かずばんBBS

今までのBBS、Spamが多いので新しくしてみました。

特に話題は特定していません、お気軽に投稿してください

5軸の話題はこちらで・・

| ▼ | サーバー交換、覚書 かずばん 12/6/5(火) 15:02 |

| sudo ノーパスワード設定 かずばん 12/6/6(水) 15:42 |

| ユーザー、デフォルトディレクトリを英語に・・ かずばん 12/6/6(水) 16:04 |

| アップデート かずばん 12/6/6(水) 16:48 |

| 時計を合わせる かずばん 12/6/7(木) 10:45 |

| SSH鍵認証 かずばん 12/6/7(木) 15:55 |

|

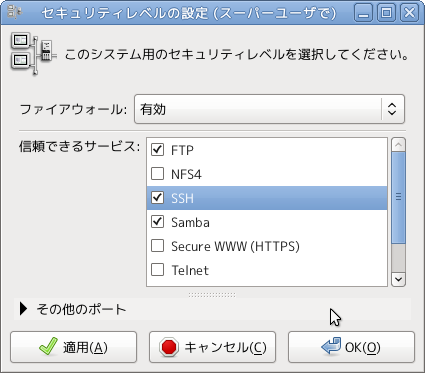

| ファイヤーウォールの設定 かずばん 12/6/9(土) 13:42 |

|

| TCP Wrapper かずばん 12/6/9(土) 17:55 |

| apache2 の設定 かずばん 12/6/24(日) 11:36 |

|

かずばん - 12/6/6(水) 15:42 - |

これから、いろいろな設定をする際、どうしても管理者レベルのコマンドを

使用する事になる

最近の傾向として、管理者レベルのコマンドの実行は、su で管理ユーザになるよりも

一般ユーザーで、sudo コマンドを使い一時的に管理権限レベルのコマンドを

実行するようになっているようだ

ただし、いちいちコマンド実行の度にパスワードを入力するのも面倒くさい

sudo では、パスワードの入力の省略もできるようなので

まずは、その設定をしておこう

方法は、いくつかあると思うが、下記の方法で行う

・sudo を使用するユーザーを、管理者グループ:wheel に加える

・wheel グループのユーザはsudo 実行時、パスワード省略できるよう設定する

1.まずは、su でroot になり、/etc/group ファイルを開く

$ su

パスワード:

# vi /etc/group

2.ここで、group ファイルが開いたら、wheel グループにユーザーを登録する

wheel:x:10:root ⇒ wheel:x:10:root,hogehoge

これにより、hogehoge ユーザーは、管理者グループに登録された

(もしかしたら、インストール時に作成したユーザーは既に登録されていたかもしれない)

3.visudo コマンドで、wheel グループはノーパスワードになるように設定する

# visudo

このコマンドで、/etc/sudoers ファイルが開くので下記を追加

もしかすると、行頭に#が付いてコメントになっている場合には

行頭の#を削除するだけでよい

%wheel ALL=(ALL) NOPASSWD: ALL

これで、sudo を実行する時には、パスワード入力を省けるので、楽になった

<Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; GTB7.3; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CL...

|

かずばん - 12/6/6(水) 16:04 - |

インストール時に登録したユーザーの/home 下のディレクトリは

日本語(デスクトップ など)になっている

今後設定等で、別の環境からアクセスする場合など、文字化けなどに

ならないとも言えないので、英語に変更できるらしい

$ LANG=C xdg-user-dirs-gtk-update

これで英語のディレクトリにしてくれる

ただし、なんか一つだけ日本語のままだったり、うごかなかったり・・・

こんなときに再度、日本語にするには

$ xdg-user-dirs-update --force

こちらでも、よいような・・・

$ LANG=ja_JP.UTF-8 xdg-user-dirs-gtk-update

これで、日本語に戻るので、再度

$ LANG=C xdg-user-dirs-gtk-update

<Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; GTB7.3; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CL...

|

かずばん - 12/6/6(水) 16:48 - |

とりあえず、ここで、UPデートしておこう

$ sudo apt-get update

$ sudo apt-get upgrade

<Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; GTB7.3; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CL...

|

かずばん - 12/6/7(木) 10:45 - |

これは、Update の前にやって置いた方がよかったかもしれませんねぇ

・まずは、確認

$ date

狂っていた場合いは、合わせます

・直接打ち込むには

$ sudo date -s "2012/05/17 08:42"

・公開されている、NTPサーバーと同期させる

公開されている、NTPサーバーはこちらに情報があります

http://www.venus.dti.ne.jp/~yoshi-o/NTP/NTP-Table.html

http://wiki.nothing.sh/page/NTP/%BF%E4%BE%A9%B8%F8%B3%AB%A5%B5%A1%BC%A5%D0

こちらから、サーバーをピックアップして

$ sudo ntpdate -b ntp.nc.u-tokyo.ac.jp

・ハードウェアクロックの設定

ちなみに、BIOSで管理しているハードウェアクロックも同期させるには

$ sudo hwclock -w

これで正確な時刻に設定する事ができた

・せっかくなので、自動的に合わせるように、NTPサーバーを動かしておきます

インストールの確認

$ rpm -qa | grep ntp

もしインストールされていなかったら、

GUI環境であれば、Synapticを利用すれば簡単ですね、もしくは

$ sudo apt-get install ntp

・まずはNTPサーバーが使用するファイルを作成

$ sudo touch /etc/ntp/drift

・NTPの設定ファイルを編集。

編集の前にオリジナルのファイルはコピーを作成しておく

$ sudo cp -p ntp.conf ntp.conf.org

$ sudo vi /etc/ntp.conf

・以下編集した、/etc/ntp.conf の内容

#

## ntp.conf -- 2012/05/29

##

driftfile /etc/ntp/drift

server ntp1.jst.mfeed.ad.jp

server ntp2.jst.mfeed.ad.jp

server ntp3.jst.mfeed.ad.jp

・NTPサーバーを起動

$ sudo /etc/init.d/ntpd start

・動作を確認する

$ sudo /usr/sbin/ntpq -p

remote refid st t when poll reach delay offset jitter

==============================================================================

+ntp1.jst.mfeed. 210.173.160.86 2 u 603 1024 377 19.142 -0.015 3.071

+ntp2.jst.mfeed. 210.173.160.86 2 u 12 1024 377 19.129 -0.212 3.903

*ntp3.jst.mfeed. 210.173.160.86 2 u 611 1024 377 20.364 0.407 0.883

・自動起動するように、設定。

$ sudo chkconfig --level 3 ntpd on

$ sudo chkconfig --level 5 ntpd on

$ sudo chkconfig --list ntpd

ntpd 0:off 1:off 2:off 3:on 4:off 5:on 6:off

これで、ランレベル3と5では、自動起動する

<Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; GTB7.3; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CL...

|

かずばん - 12/6/7(木) 15:55 - |

・サーバーの設定する際、ノートの画面やキーボードは小さいし

メインのPCや外部からも操作できた方が便利なので

ssh でリモートコントロールできるようにします

セキュリティを考慮して、公開鍵認証の方式を使うことにする

これは、。「公開鍵」と「秘密鍵」を用意して、

「秘密鍵」を許可するPC(クライアント)に保管、

「公開鍵」はサーバーのユーザーディレクトリの .ssh ディレクトリに保管、

この二つがペアになって初めてログインが可能になる

したがって、「秘密鍵」を持っているPCからしかアクセスできない

この鍵は、サーバー側、クライアント側どちらで作成してもよいがセキュリティ的には

ペア鍵はクライアント側で作成し、「公開鍵」をサーバーに転送して

保管するほうがいいようだ

・鍵を作成

$ ssh-keygen -t rsa

Generating public/private rsa key pair.

秘密キーのファイル名・・・このファイル名で良ければリターン

Enter file in which to save the key (/home/hogehoge/.ssh/id_rsa):

適当なパスフレーズ入力

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

秘密鍵と公開鍵、ペアーができあがる

Your identification has been saved in /home/hogehoge/.ssh/id_rsa.

Your public key has been saved in /home/hogehoge/.ssh/id_rsa.pub.

The key fingerprint is:

90:ed:b1:12:fb:ea:46:5s:17:03:fw:6e:d1:fs:a7:ub hogehoge@hogeban.com

The key's randomart image is:

+--[ RSA 2048]----+

| .... |

| .Eo+ + |

| o++++o |

+-----------------+

・サーバー側で鍵を作成した場合には、「秘密鍵」をクライアント側に転送

・クライアント側で鍵を作成した場合には、公開鍵をサーバー側に転送

・公開鍵は、サーバー側ログインユーザ−の ./.ssh/authorized ファイルに追加

$ cat id_rsa.pub >> $HOME/.ssh/authorized_keys

・いずれのファイルも、パーミッションを変更しておいたほうがいいよねきっと・・

$ chmod 600 $HOME/.ssh/id_rsa

$ chmod 600 $HOME/.ssh/authorized_keys

・Windowsマシンから、サーバーにアクセス

やっぱりいつも使っている、メインのWindowsマシンでもアクセスしたい

私は、Tera Term を使っています。下記からダウンロード

http://sourceforge.jp/projects/ttssh2/releases/

ZIP形式の方なら、展開して、ttermpro.exe を実行すれば簡単に動きます

添付の画像で、「 HOST: 」に接続先を設定し「SSH」を選ぶと

画像下の認証の画面になります

「User name:」「Passphrase:」に鍵を作った時のユーザーとパスフレーズを入力

「Use RSA」を選択して、「Private Key fike:」に保管した「秘密鍵」を指定

これで、サーバーにログインできるまずです

・ところが・・・

サーバーのTcp-Wrapperやファイヤーウォールによっては接続できない

・つづく・・・

[削除されました]

[削除されました]

<Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; GTB7.3; .NET CLR 1.1.4322; .NET CLR 2.0.50727; .NET CL...

|

かずばん - 12/6/9(土) 13:42 - |

<Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)

|

かずばん - 12/6/9(土) 17:55 - |

ファイヤウォールを設定しても、SSHでアクセスできない場合があります

おっと忘れてた、まずはSSHデーモンが動いているかを確認してください

sudo /etc/init.d/sshd status

openssh-daemon (pid 1133) を実行中...

こうなっていれば動いているので、次の確認へ・・

もし動いていなかったら、起動させます

sudo /etc/init.d/sshd start

これでも、アクセスできない場合、TCP Wrapper の設定を確認します

sshは xinetd 経由でも起動できるように設定できるようですが

ここを見ると、xinetd はEメールができないようなので、私はTCP Wrapperで設定することにします

http://www.express.nec.co.jp/linux/distributions/knowledge/network/xinetd.html

TCP Wrapperは、/etc/hosts.allow と /etc/hosts.deny で制限をかけます

1./etc/hosts.allow の設定で許可するサービスとホストを決定

2.上で許可されたホストを除き、/etc/hosts.deny で拒否されているホストを拒否

3.両方に記述がないホストは許可

となりますから、まず、、/etc/hosts.deny にはすべてを拒否に設定します

/etc/hosts.deny

ALL:ALL : spawn (/bin/mail -s "Atack%d-%h" root) &

私はこのように設定しています。

ALL:ALL で全ての サービス:ホスト を拒否

さらに、アクセスがあったサービス名(%d)とアドレス(%h)を付加した件名のメールをroot へ送信

この設定で、下記のアタックが判明しました

http://www.kazuban.com/bbs/KazubanBBS2/KazubanBBS.cgi?cmd=one;no=71;id=#71

それで、SSH、デフォルトのポート22番はやめて、適当なポート番号へ変更しています

/etc/hosts.allowは、自宅内(ローカル)は全て許可とし

一部のアドレスのみ許可としました。

ただし、その場合でもEメール通知はおこなう設定にしています

これにより、外部からもサーバーへアクセスできるようになりました

/etc/hosts.allow

ALL : 127.0.0.1

ALL : 192.168.1.0/255.255.255.0

sshd : 110.123.456.240/255.255.255.248 : spawn (/bin/mail -s "allow-%d-%h" root) &

<Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)

|

かずばん - 12/6/24(日) 11:36 - |

私の環境では、すでにインストールされていました

調べるには、rpm -qa と grep を使って

$ rpm -qa | grep apache

apache2-2.2.22-1vl6.i686

インストールされていない場合には、synaptic でやれば

簡単に追加できますね

ちょっと設定ファイル、/etc/apache2/conf/apache2.conf を編集して

8080番ポートで確認してみます

編集といっても、2行だけ

適当なエディタを起動して、設定ファイルを開きます

私は、viエディタをいつも使っています

$ sudo vi /etc/apache2/conf/apache2.conf

Listen 8080

ServerName www.kazuban.com:8080

の2行変更して起動

$ sudo /etc/init.d/apache2 start

これで、サーバーアドレスにアクセスすると何かしら、ページが表示されるはずです

サーバー自身からアクセスするとOKでしたがほかのPCからではNGでした。

あれ〜

そっか、ファイヤーウォールか?!

下記と同様に、その他のポートに8080を追加すると他のPCからも見えるようになりました

http://www.kazuban.com/bbs/KazubanBBS2/KazubanBBS.cgi?cmd=one;no=84;id=#84

次は、外部(インターネット側)からもアクセスできるようにします

ルータのNAT→ポート転送に8080番を追加します

http://www.kazuban.com/bbs/KazubanBBS2/KazubanBBS.cgi?cmd=ntr;tree=48;id=#52

これで、外部からも ttp://www.kazuban.com:8080 でアクセスできるようになりました

この :8080 がポート番号で、通常は :80 ですが普通は省略されています

ただし、自分のプロバイダがグローバルIPを提供してくれていなければいけません

私の場合は、YahooBBですが、グローバルのアドレスを提供してくれています

また、www.kazuban.comのように、ドメインでアクセスするには、独自ドメインを取得してDNSの設定が必要です

私は無料の、www.mydns.jp/ を使わせていただいています

独自ドメインを取得しなくても、

ttp://ddo.jp/

のように無料でドメインを提供してくれるサイトもありますのでそちらを利用する方法もあります

また、たとえば、http://123.123.123.5 のように、IPアドレスであれば、その必要はありません

いずれにして、外部からアクセスするには、

・apache で使用するポート番号を設定する(通常は80番)

・apache が動いているPCのファイやウォールでそのポートを許可する

・ルーターでapacheで設定したポートをapacheが動いているPCのIPアドレスへポート転送する

これらの設定が必要です

これで、外部から自宅のIPアドレスの設定したポート番号へアクセスすれば

ルータがそのポート番号を、設定してある自宅内のPCへ転送して

それを、apache が受け取り、そのアドレスへhttpコマンド を返します

IEなどのインターネット閲覧ソフトは帰ってきたhttpコマンドを解釈して

ホームページとして表示するという仕組みですね

さらに、IPアドレスでのアクセスは覚えにくいので、DNSサーバーにお願いしてIPドレスをドメインを変換してもらうよう設定しておけばドメインでのアクセスも可能になるということです

調べるには、rpm -qa と grep を使って

$ rpm -qa | grep apache

apache2-2.2.22-1vl6.i686

インストールされていない場合には、synaptic でやれば

簡単に追加できますね

ちょっと設定ファイル、/etc/apache2/conf/apache2.conf を編集して

8080番ポートで確認してみます

編集といっても、2行だけ

適当なエディタを起動して、設定ファイルを開きます

私は、viエディタをいつも使っています

$ sudo vi /etc/apache2/conf/apache2.conf

Listen 8080

ServerName www.kazuban.com:8080

の2行変更して起動

$ sudo /etc/init.d/apache2 start

これで、サーバーアドレスにアクセスすると何かしら、ページが表示されるはずです

サーバー自身からアクセスするとOKでしたがほかのPCからではNGでした。

あれ〜

そっか、ファイヤーウォールか?!

下記と同様に、その他のポートに8080を追加すると他のPCからも見えるようになりました

http://www.kazuban.com/bbs/KazubanBBS2/KazubanBBS.cgi?cmd=one;no=84;id=#84

次は、外部(インターネット側)からもアクセスできるようにします

ルータのNAT→ポート転送に8080番を追加します

http://www.kazuban.com/bbs/KazubanBBS2/KazubanBBS.cgi?cmd=ntr;tree=48;id=#52

これで、外部からも ttp://www.kazuban.com:8080 でアクセスできるようになりました

この :8080 がポート番号で、通常は :80 ですが普通は省略されています

ただし、自分のプロバイダがグローバルIPを提供してくれていなければいけません

私の場合は、YahooBBですが、グローバルのアドレスを提供してくれています

また、www.kazuban.comのように、ドメインでアクセスするには、独自ドメインを取得してDNSの設定が必要です

私は無料の、www.mydns.jp/ を使わせていただいています

独自ドメインを取得しなくても、

ttp://ddo.jp/

のように無料でドメインを提供してくれるサイトもありますのでそちらを利用する方法もあります

また、たとえば、http://123.123.123.5 のように、IPアドレスであれば、その必要はありません

いずれにして、外部からアクセスするには、

・apache で使用するポート番号を設定する(通常は80番)

・apache が動いているPCのファイやウォールでそのポートを許可する

・ルーターでapacheで設定したポートをapacheが動いているPCのIPアドレスへポート転送する

これらの設定が必要です

これで、外部から自宅のIPアドレスの設定したポート番号へアクセスすれば

ルータがそのポート番号を、設定してある自宅内のPCへ転送して

それを、apache が受け取り、そのアドレスへhttpコマンド を返します

IEなどのインターネット閲覧ソフトは帰ってきたhttpコマンドを解釈して

ホームページとして表示するという仕組みですね

さらに、IPアドレスでのアクセスは覚えにくいので、DNSサーバーにお願いしてIPドレスをドメインを変換してもらうよう設定しておけばドメインでのアクセスも可能になるということです

<Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.1; WOW64; Trident/5.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; ...